DANE Protocol wspólnie z DNSSEC dba o to by Twój e-mail z pewnością dotarł do właściwego adresata.

Utrata dobrej reputacji może pociągnąć za sobą opłakane skutki. Dla osób prywatnych może być to znacznie mniej dotkliwe aniżeli dla przedsiębiorców. Firmy wysyłkowe, usługodawcy czy też sektor bankowy żyją przede wszystkim ze swojej dobrej renomy i dlatego chcą ją również w internecie utrzymać lub poprawić. Jeśli jednak ich klienci staną się ofiarami ataku „man in the middle“, dobra opinia zostaje bardzo szybko utracona. W ataku „man in the middle“ atakujący staje pomiędzy klientem a dostawcą i twierdzi, że jest dostawcą. Taki atak jest możliwy również w odwrotnym kierunku.

Poniższy przykład ilustruje to następująco: przyjmijmy, że jesteś sprzedawcą internetowym i przesyłasz automatycznie e-maile z transakcjami, takimi jak faktury czy potwierdzenie zamówienia. W trakcie ataku „man in the middle“ e-maile te są przekazywane do nieznanych osób trzecich. Wysłana faktura nigdy nie dotrze do klienta a Ty nie będziesz w stanie tego zauważyć. W rezultacie oczywiście nie otrzymasz należnych pieniędzy, gdyż klient nie otrzymał faktury. Co w takim wypadku następuje? Wysyłasz ponaglenie do zapłaty. Jednakże ponaglenie do zapłaty bez otrzymania wcześniejszego rachunku wzbudza w kliencie irytację oraz utratę zaufania, co z marketingowego punktu widzenia jest katastrofą.

Może być jednak znacznie gorzej: przy skutecznym ataku poufne dane klienta takie jak adres, dane bankowe i nawyki zakupowe wpadną w niepowołane ręce. Jest to prawdziwy problem dla towarzystw ubezpieczeniowych, kas chorych, instytucji kredytowych oraz platform randkowych, w których przekazywane są bardzo poufne dane klientów.

Dotkliwe konsekwencje

Ochrona danych osobowych klientów jest nie tylko najwyższym priorytetem dla Ciebie, ale również dla dostawców usług poczty elektronicznej, którzy przesyłają je w Twoim imieniu. Artykuł 33 europejskiego prawa o ochronie danych osobowych (RODO) przewiduje określone konsekwencje w przypadku naruszenia danych osobowych: w takim przypadku podmiot odpowiedzialny (tutaj przedsiębiorca marketingowy) musi poinformować zarówno urząd zajmujący się kontrolą tego typu naruszeń (Prezes Urzędu Ochrony Danych Osobowych, UODO) jak i osoby dotknięte, o naruszeniu ochrony danych zgodnie z wytycznymi art. 34 RODO.

W takim przypadku nie tylko Twoja reputacja będzie zagrożona, ale grożą również konsekwencje finansowe. O ile naruszenie ochrony danych osobowych można przypisać podmiotowi odpowiedzialnemu czyli administratorowi danych osobowych (dostawca) lub podmiotowi przetwarzającemu (w tym przypadku dostawcy usług poczty elektronicznej), który przetwarza dane osobowe na zlecenie administratora, organy nadzorcze dochodzą swoich uprawnień zgodnie z art. 58 RODO w zakresie prowadzenia postępowań, naprawienia i nałożenia sankcji na administratora lub podmiot przetwarzający w przypadku naruszenia danych osobowych.

W najgorszym wypadku może to nawet doprowadzić do całkowitego zakazu przetwarzania takich danych, co właściwie oznacza zakaz prowadzenia działalności gospodarczej. Dodatkowo mogą zostać nałożone administracyjne kary pieniężne. Ponadto lub alternatywnie, art. 83 RODO przewiduje wysokie grzywny w wysokości do 20 mln EUR lub 4 % całkowitego rocznego światowego obrotu przedsiębiorstwa. Ostatni przykład: brytyjski organ ochrony danych (ICO) nałożył grzywnę w wysokości 205 milionów EUR na British Airways po tym, jak nieznane osoby uzyskały dostęp do danych klientów tej linii lotniczej.

Faktem jednak jest, że nie wystarczy zabezpieczyć własny serwer w najlepszy możliwy sposób, ponieważ atak „man in the middle“ wykorzystuje słaby punkt transmisji poczty elektronicznej z punktu A do punktu B. W celu spełnienia wymogów art. 5 ust. 1 lit. f) RODO, należy chronić poufne dane klientów za pomocą DNSSEC i DANE Protocol.

Czym są DNSSEC i DANE Protocol?

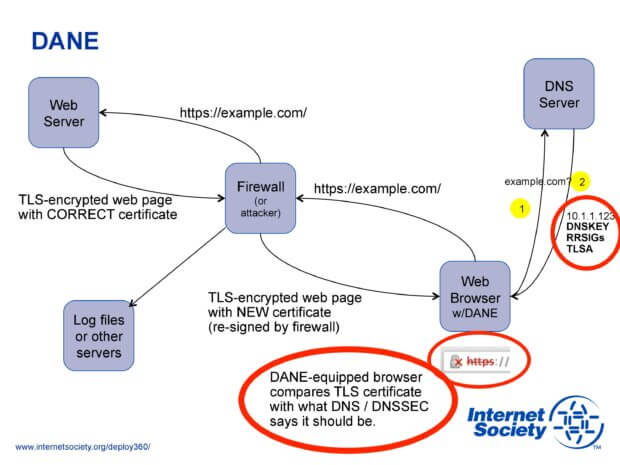

DANE (DNS-based Authentication of Named Entities) protocol jest metodą testową, która zabezpiecza utworzenie szyfrowanego połączenia pomiędzy klientem a serwerem. Poprzez porównanie certyfikatów (rekord TLSA), partnerzy komunikacyjni korzystający z DANE Protocol zamykają koncepcyjną słabość SSL/TLS, w której osoba trzecia mogłaby podszywać się pod „właściwy serwer” i spowodować, że klient przekaże swoje dane do „niewłaściwego właściwego serwera”. Warunkiem wstępnym stosowania DANE Protocol jest DNSSEC (Domain Name System Security Extensions), który zapewnia możliwość weryfikacji właściwości testu przesyłanego przez DNS. Również w tym przypadku atakujący mogą wprowadzić fałszywe informacje do DNS i doprowadzić klienta do niewłaściwego adresu.

Jak to działa?

Jak wygląda typowy transport poczty elektronicznej z DANE Protocol? Utrzymując, że jesteś sprzedawcą internetowym i wysyłasz pocztę do klienta z kontem pocztowym u przykładowego operatora poczty mailowej np. poczta.pl, przebiega to w ten sposób:

- Twój serwer pocztowy określa serwer pocztowy odpowiedzialny za domenę odbiorcy. Sprawdza przy tym, czy serwer DNS oferuje domenę odbiorcy DNSSEC.

- Jeśli serwer DNS oferuje DNSSEC, serwer pocztowy sprawdza, czy istnieje rekord TLSA dla domeny odbiorcy.

- Następnie serwer pocztowy nawiązuje połączenie z serwerem pocztowym domeny odbiorcy. Jeśli domena nie oferuje STARTTLS do szyfrowania połączenia, Twój serwer pocztowy zakończy połączenie natychmiast, gdyż istnieje podejrzenie ataku typu „downgrade“.

- Jeśli serwer docelowy oferuje STARTTLS, Twój serwer pocztowy uruchamia szyfrowane połączenie TLS, przy czym porównuje on sumę kontrolną certyfikatu serwera docelowego z informacjami TLSA otrzymanymi za pośrednictwem DNSSEC.

- Jeśli sumy się zgadzają, serwer docelowy jest uznawany za zweryfikowany. Jeśli sumy się nie zgadzają, klient z funkcją DANE Protocol natychmiast zrywa połączenie, ponieważ istnieje podejrzenie ataku „man in the middle”. Bez tych kontroli dane zostaną ostatecznie przesłane na niewiarygodny adres.

Aby DANE Protocol mógł współpracować z DNSSEC, zarówno DANE jak i DNSSEC muszą być skonfigurowane na serwerze pocztowym sprzedawcy internetowego. Jeżeli dostawca usług poczty elektronicznej pośredniczy w wysyłaniu wiadomości e-mail, platforma pocztowa musi zostać rozbudowana tak, aby zapytania DNS sprawdzały również funkcjonalność DNSSEC i wykorzystywały jej możliwości do weryfikacji.

Podwaliny do tego procesu zostały już dawno położone. „DNSSEC to dojrzała i od lat stabilna procedura„, mówi Patrick Koetter (lider grup kompetencyjnych „Anti-Abuse” i „E-Mail” w stowarzyszeniu Eko – Internet Trade Association Verband der Internetwirtschaft e.V.). Praktyczne doświadczenia na dużych platformach ISP oraz pomiary pokazują, że obawy niektórych administratorów z technicznego punktu widzenia są bezzasadne.

Biorąc pod uwagę konsekwencje finansowe i utratę reputacji, jakie może pociągnąć za sobą atak typu „downgrade“ i/lub atak „man in the middle”, warto podjąć jednorazowy wysiłek w celu aktywowania DANE Protocol i DNSSEC. Są to jedyne zautomatyzowane i opłacalne rozwiązania zapewniające prawdziwie bezpieczną transmisję danych pomiędzy serwerami poczty elektronicznej.

Artykuł został przygotowany przy współpracy z Certified Senders.

Julia Janßen-Holldiek

Ostatnie wpisy Julia Janßen-Holldiek (zobacz wszystkie)

- Logotyp w skrzynce odbiorcy poczty elektronicznej – nowy standard BIMI zachwyca marketerów, technologicznych freaków i odbiorców poczty - 16 września 2020

- Co firmy wysyłające e-maile do klientów muszą brać pod uwagę w czasach pandemii? - 7 maja 2020

- 10 obowiązkowych postanowień na efektywny marketing e-mailowy w 2020 roku - 17 lutego 2020